حمله خسوف (Eclipse Attack) به زبان ساده به حملهای گفته میشود که از عامل مخرب برای مداخله بین نودهای شبکه استفاده کند. حمله، همانطور که از نامش پیداست، به دنبال جلوگیری از دید کاربر از شبکه همتا به همتا است تا به طور کلی آن را مختل کند یا حملات پیچیدهتری را راهاندازی کند. در ظاهر، حملات خسوف تقریباً شبیه سیبیل است. هر چند ممکن است شباهتهای خاصی با یکدیگر داشته باشند، اما از نظر اهداف متمایز هستند. حمله خسوف یک گره را هدف قرار میدهد، اما یک حمله سیبیل (Sybil Attack) کل شبکه را در تلاش برای دستکاری ساختار شهرت پروتکل هدف قرار میدهد. حال حمله خسوف چیست و چه عواقبی دارد؟

حمله خسوف (Eclipse Attack) چگونه کار میکند؟

در حالی که نودهای غیر ماینینگ (یا کامل) میتوانند به راحتی با قدرت محاسباتی کم کار کنند، ماینرهای بیت کوین به تجهیزات تخصصی برای ایجاد بلوکهای جدید نیاز دارند. این به بیتکوین کمک میکند تا غیرمتمرکزتر شود، زیرا هر کسی میتواند یک نود را روی یک دستگاه ارزان قیمت راهاندازی کند. برای همگام ماندن با شبکه، نرمافزار پایگاه دادهای از تراکنشها را نگه میدارد که با همتایان مستقیم خود همگامسازی میکند.

یک عامل محدودکننده برای بسیاری از گرهها، پهنای باند است. نرمافزار بیتکوین محدودیتهایی دارد که مانع از اتصال مستقیم دستگاههای معمولی به تعداد زیادی از دستگاههایی میشود که آن را اجرا میکنند (که فقط حداکثر ۱۲۵ اتصال را مجاز میکند).

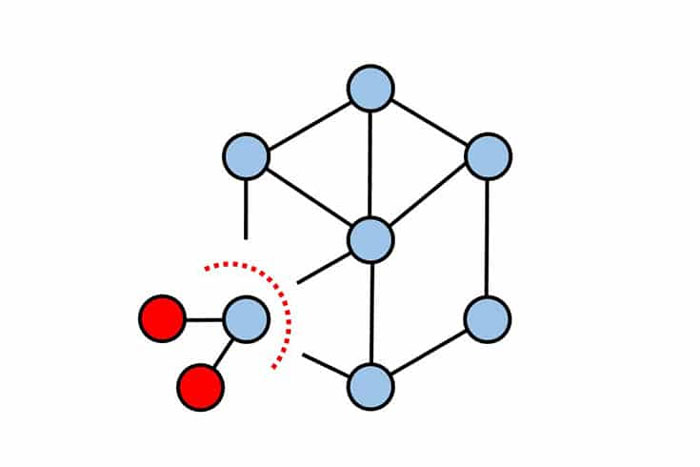

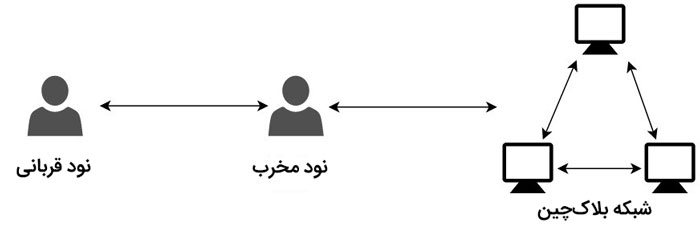

در یک حمله خسوف یا کسوف، عامل مخرب اطمینان حاصل میکند که تمام اتصالات هدف به نودهای تحت کنترل آنها ایجاد میشود. مهاجم در ابتدا هدف را که احتمالاً نرمافزار قربانی مجدداً به آن متصل میشود، با آدرسهای IP خود احاطه میکند. یک مهاجم میتواند منتظر باشد تا یک راهاندازی مجدد به طور طبیعی اتفاق بیفتد یا آن را با حمله به هدف با حمله DDoS مجبور کند. بعد از این، قربانی در معرض نودهای مخرب قرار میگیرد و دادههای نادرست را توسط مهاجم دریافت میکند.

حمله کسوف چه پیامدهایی دارد؟

یک مهاجم، احتمالاً دلیلی برای صرف زمان و تلاش لازم برای دور کردن یک نود از شبکه دارد. هنگامی که یک نود مخرب شد، مهاجم چند حمله دیگر را برنامهریزی میکند.

۱. دو برابر خرج کردن و عدم تأیید

اگر یک فرد معاملهای را بدون هیچ گونه تأییدیهای تأیید کند، با خطر دوبار خرج کردن مواجه میشود. اگرچه ممکن است تراکنش منتشر شده باشد تا زمانی که در یک بلاک گنجانده شود، فرستنده همچنان میتواند به راحتی تراکنش جدیدی ایجاد کند که از همان وجوه در تراکنش دیگری استفاده میکند. اگر معامله جدید کارمزد بیشتری داشته باشد، احتمالاً یک ماینر تراکنش جدید را قبل از تراکنش اصلی وارد میکند و در نتیجه معامله قبلی نامعتبر میشود.

برخی از کسبوکارها، تراکنشها تأیید نشده را قبول میکنند. باب را در نظر بگیرید، تاجری که خودروهای لوکس میفروشد. او نمیداند که آلیس به نود او حمله کرده است، چرا که آلیس با ایجاد تراکنش قصد خرید یک ماشین اسپرت گران را دارد. حال باب که از چیزی خبر ندارد، فکر میکند تراکنش در حال تأیید است، ماشین را به آلیس میفروشد و آلیس هم بعد از دریافت ماشین، ناپدید میشود.

به زبان ساده، آلیس نه تنها تراکنشی را منتشر نکرده، بلکه آنها را به نودهای بدکار سپرده است. حال از آنجایی که این تراکنشها معلق مانده است، آلیس میتواند کوینها را در یک شبکه واقعی خرج کند یا آنها را به آدرس شخص ثالث دیگر یا حتی یکی دیگر از آدرسهای خود منتقل کند. حتی اگر باب در آخر متوجه تراکنش شود، نمیتواند از آن استفاده کند چرا که کوینها خرج شدهاند.

۲. دو برابر خرج کردن با وجود تأیید

این نوع خرج کردن مشابه قبلی است، با این تفاوت که این نوع حمله به برنامهریزی بیشتری نیاز دارد. بسیاری از شرکتها ترجیح میدهند تا زمانی که تعداد مشخصی از تأییدیهها را دریافت نکردهاند، پرداخت را معتبر اعلام نکنند. در این صورت، مهاجم باید بتواند یک قدم از فروشنده و ماینرها جلو باشد. مهاجم پس از برقراری سفارش با فرشنده، یک تراکنش را برای ماینرهای (خسوف شده) پخش میکند. تراکنش در بلاک چین تأیید و ثبت میشود، اما این تأیید در بلاکچین واقعی صورت نگرفته است.

مهاجم تأیید بلاکچین جعلی را به فروشنده نشان میدهد و محصول مورد نظر را دریافت میکند. بعد از اینکه نودها به شبکه واقعی میپیوندند، بلاکچینی که آنها فک میکردند معتبر است از بلاکچین اصلی جدا میشود. این نوع حمله تقریباً مشابه به حمله ۵۱ درصد است.

۳. تضعیف ماینرهای رقیب

یک گره مخرب بدون اینکه متوجه شود، از بقیه شبکه جدا شده است، عملیات خود را ادامه میدهد. بلاکهای اضافه شده با همگامسازی ماینرها با همتایان قابل اعتماد حذف خواهند شد، اما طبق الزامات پروتکل به استخراج بلاکها ادامه خواهند داد.

از نظر تئوری، یک حمله خسوف ممکن است برای تسهیل حمله ۵۱ درصدی استفاده شود. چرا که در حمله ۵۱ درصد به قدرت هشینگ بالایی نیاز است. برای مثال ۸۰ قدرت هشینگ در ثانیه، یک فرد حملهکننده نیاز به ۴۰ هشینگ در ثانیه نیاز دارد تا بتواند حمله را با موفقیت انجام دهد.

به طور فرضی، در حالی که این قدرت هش بین ۱۰ شبکه توزیع میشود و هر کدام ۸ قدرت هش بر ثانیه دارند، مهاجم میتواند نیاز قدرت هش خود را با قطع کردن دسترسی نیمی از این مشترکین قطع کند. حال اگر فرد مهاجم بتواند ۵ نفر از این نودها را مورد حمله خسوف قرار دهند، ۴۰ قدرت هش از بین میرود، حال مهاجم تنها با ۲۰ قدرت هش میتواند حمبه ۵۱ درصد را انجام دهد.

چگونه در برابر حمله خسوف در امان بمانیم؟

هر گرهای میتواند توسط یک مهاجم با آدرسهای IP کافی تحت الشعاع قرار گیرد. سادهترین راه برای جلوگیری از این اتفاق این است که یک اپراتور فقط اتصالات خروجی را به گرههای خاصی برقرار کند و اتصالات ورودی را محدود کند (مانند مواردی که توسط سایر همتایان در لیست سفید قرار گرفتهاند).

با این حال، همانطور که گزارش تحقیق اشاره میکند، این تکنیک به خوبی مقیاس نمیشود زیرا اگر همه اعضا این اقدامات را اتخاذ کنند، گرههای جدید نمیتوانند به شبکه بپیوندند. با استفاده از چند اقدام ساده مانند انتخاب تصادفی اتصالهای جدید و ایجاد ظرفیت بیشتر برای ذخیره آدرسها میتوان به راحتی از بروز این حمله جلوگیری کرد.

نتیجه گیری

شبکههای همتا به همتا، هدف حملات کسوف هستند. هنگامی که به عنوان یک حمله مستقل استفاده میشوند، میتوانند کمی دردسر ساز شوند. قدرت واقعی آنها از تقویت حملات دیگری ناشی میشود که به اهداف آسیب مالی وارد میکنند یا برای مهاجم در ماینینگ برتری ایجاد میکنند. بهترین امنیت، امنیتی خواهد بود که از نظر مالی برای بازیگران بد، انجام هر یک از راههای حمله موجود برای بیتکوین و سایر ارزهای دیجیتال را غیرممکن کند.

سؤالات متدوال

حمله خسوف (Eclipse Attack) چیست؟

حمله خسوفبه زبان ساده به حملهای گفته میشود که از عامل مخرب برای مداخله بین نودهای شبکه استفاده کند.

حمله کسوف چه پیامدهایی دارد؟

۱. دو برابر خرج کردن و عدم تأیید ۲. دو برابر خرج کردن با وجود تأیید ۳. تضعیف ماینرهای رقیب

چگونه در برابر حمله خسوف در امان بمانیم؟

هر گرهای میتواند توسط یک مهاجم با آدرسهای IP کافی تحت الشعاع قرار گیرد. سادهترین راه برای جلوگیری این است که یک اپراتور فقط اتصالات خروجی را به گرههای خاصی برقرار کند و اتصالات ورودی را محدود کند.

نکته: این مطلب هیچگونه پیشنهاد خرید، فروش یا سرمایهگذاری نیست و صرفا جهت آشنا شدن شما کاربران عزیز با ارزهای دیجیتال ارائه شده است و آکادمی ارز دیجیتال ارزتودی در قبال آن مسئولیتی ندارد.

۱ دیدگاه. نظر خود را با ما به اشتراک بگذارید.

تا حالا شبکه ای مورد حمله خسوف قرار گرفته؟ میشه مثالش رو بنویسید تا واضح تر بشه؟ ممنون